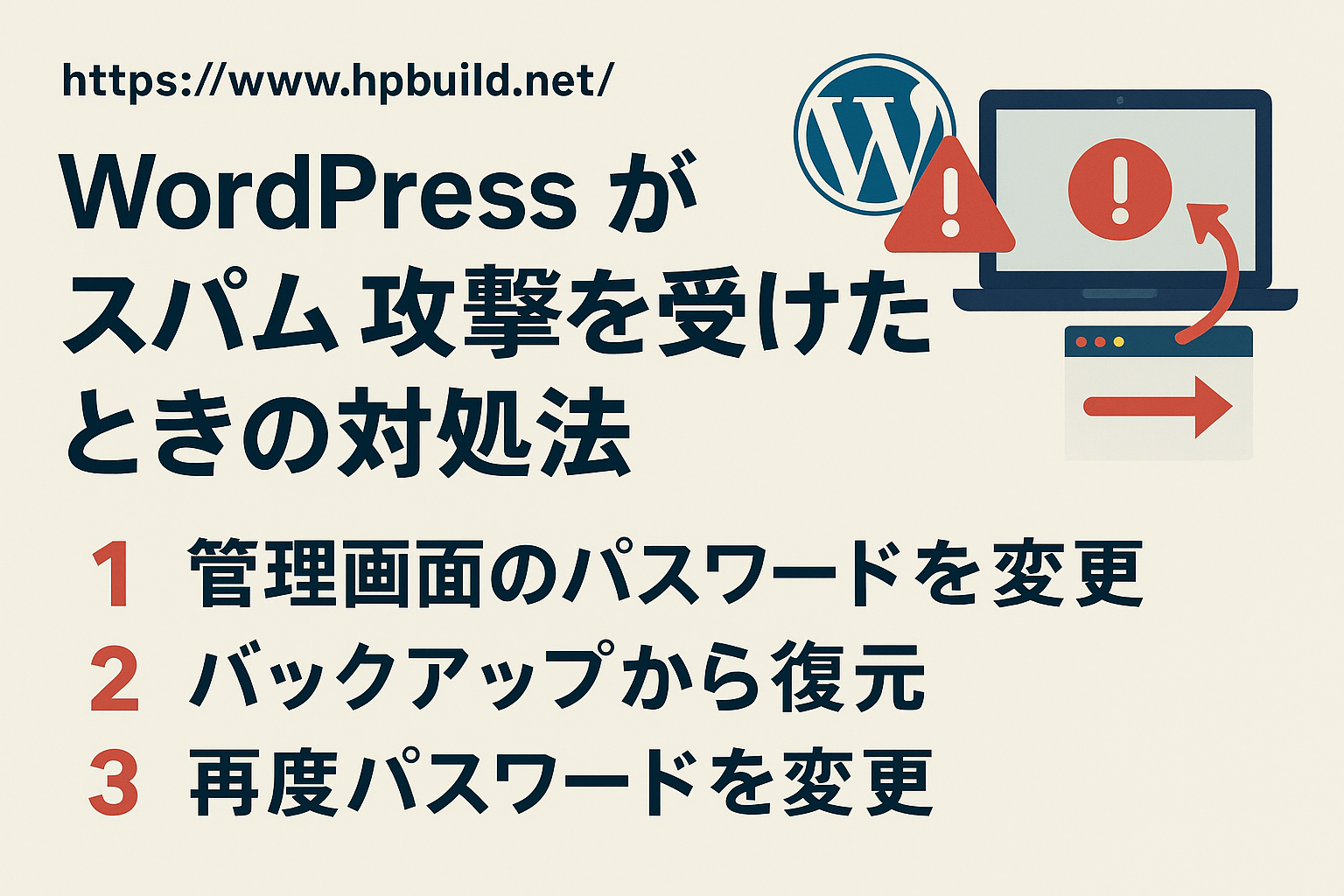

WordPressサイトを運営していると、ある日突然アクセスできなくなったり、別のサイトへリダイレクトされたりするケースがあります。

これは単発的な攻撃ではなく、「継続的なスパム攻撃」の可能性があります。本記事では、攻撃者がどのようにサイトに侵入し、なぜ繰り返し狙ってくるのかを解説します。

1. WordPressへの攻撃は「夜中」に集中する

スパムや改ざんといった攻撃は、日本時間の深夜〜早朝に集中する傾向があります。

- 管理者が寝ている時間帯を狙い、対応が遅れる

- 海外の攻撃者による自動化されたボットが多い

- 複数のIPから同時にアクセスされるケースも

実際に、未明2時〜5時頃に攻撃ログが集中しているサイトは少なくありません。

2. 突破されるきっかけは「パスワード総当たり攻撃」

攻撃者が最初に狙うのは、WordPressのログイン情報(IDとパスワード)です。

その手口の代表例が「ブルートフォースアタック(総当たり攻撃)」です。

自動化されたプログラムが、次々に考えられるパスワードを機械的に試していきます。

たとえば、以下のようなパスワードは非常に危険です:

test,admin123,passwordなどのよくある単語test1→ 攻撃後にtest2に変えただけでは再突破される- 推測しやすいID(admin, info, wpuserなど)との組み合わせ

重要:攻撃者は1回でもパスワードを突破すると、そのログイン情報や脆弱性をデータとして保存し、再び攻撃対象としてマークします。

3. なぜ何度も攻撃されるのか?

一度攻撃に成功したサイトは、「突破可能なサイト」として自動ツールに記録される可能性があります。

- 攻撃者ネットワークでリスト化され、繰り返し狙われる

- 攻撃後に改ざんファイルやバックドアを残されるケースも

- パスワードだけでなく、FTPやテーマ・プラグインの脆弱性を探られる

そのため、表面的に直しただけでは根本的な解決にならず、再攻撃が数日〜数週間後に再発することも少なくありません。

4. パスワード変更だけでは不十分な理由

攻撃を受けた直後、「とりあえずパスワードを変えれば安心」と思っていませんか?

実はそれだけでは、再攻撃のリスクを防ぎきれません。

たとえば、次のような対応だけでは不十分です:

- test1 → test2 のような微修正

- 簡単な英単語+数字の組み合わせ

- WordPressのログインパスワードのみ変更し、FTPやデータベースは放置

推奨される対策:

- 英大文字+小文字+記号+数字を含む強力なパスワード

- ログインIDもadminなどから変更

- FTP・データベースのパスワードも合わせて変更

- 2段階認証やログイン制限の導入

5. サイトを守るために今すぐできること

攻撃されてからではなく、攻撃される前の予防がなによりも重要です。

- セキュリティプラグイン(Wordfence等)の導入

- アクセスログの定期確認

- 不要なユーザー・テーマ・プラグインの削除

- 自動バックアップと復元手順の把握

まとめ

WordPressへのスパム攻撃は偶然ではなく、自動化されたパターンに基づく計画的な侵入です。

一度突破されると再び狙われる可能性が高く、中途半端なパスワード変更では防げないことを理解することが重要です。

本記事を参考に、今すぐサイトの安全対策を見直してみてください。

Web制作やHTML/CSSの学習に役立つ情報を初心者向けに発信しています。

プロフィールはこちら